いわゆる宗教の勧誘っていうやつです。

既に俺が個人で持っているAWSアカウントとは別に新規でOrganizations+Control Towerを作りました。

その時の記事はこちら。

個人用AWSアカウントをOrganizations+Control Towerでマルチアカウント化

個人でここまでやる必要はないと思いますw

アカウントを統合するメリットとしては、

- 保有しているクレジットを共有できる

- 請求を一本化できる

- ルールを統一できる

- SSOを用いればログインの切り替えが超簡単

と、複数アカウントを使っていく上でデメリットがほとんどない。

個人利用として一番メリットが大きいのは一つ目のクレジット共有。

AWSのクレジットを登録しておくと、Organizationsのアカウント全体にも適用されるので

個人でも十分に使える。

というわけで、前回作ったOrganizations組織に既存のAWSアカウントを追加してみる。

Organizationsから招待

管理アカウントのAWSコンソールからOrganizationsを開いて、「招待」より

「AWSアカウントを招待」をクリックする。

既存のアカウントを招待するので、

招待するルートアカウントのメールアドレスもしくはアカウントIDを入力して、

「招待を送信」をクリックする。

するとメールアドレスに招待メールが届くので、「Accept Invitation」をクリックする。

その後、招待されるアカウントにログイン。

もう一度、管理アカウントのOrganizationsに戻ると、招待のところで以下の画面になっているはずなので

「招待を承認する」をクリックする。

以上で、アカウントを統合することができた。

あとは適当なOUに移動させるなりなんなりと。

Control Towerでのアカウント設定

Control Towerを使っている人はこれだけだとガードレールの設定とか、CloudTrailの設定とかが行われないので

Control Towerでのアカウント統合が必要になる。

やり方は公式マニュアル参照。

管理アカウントから操作できるように、

招待されたアカウントのIAMロールを開く。

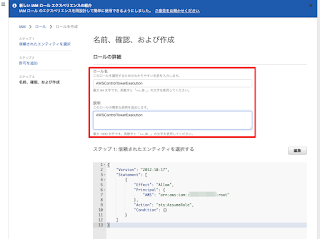

ロールの作成画面で以下の通り設定する。

信頼されたエンティティタイプ:カスタム信頼ポリシー

コード:以下

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::"管理アカウントID":root"

},

"Action": "sts:AssumeRole",

"Condition": {}

}

]

}

許可するポリシーは「AdministratorAccess」を選択。

ロール名は「AWSControlTowerExecution」とする。

説明は任意。

次に管理アカウントでControl Towerを開く。

すると、ルートOU配下に招待されたアカウントが表示されているはず。

そのアカウントを選択して、アクションより「登録」をクリックする。

登録先となるOUを選択して、「アカウントの登録」をクリックする。

確認画面が表示されるので、再度「アカウントの登録」をクリックする。

すると、状態が「登録中」に変わる。またアカウントもOUに配置されるようになる。

しばらくして状態が「登録済み」に変わればおしまい。

AWS ConfigとかService Catalogを駆使して、自動的にランディングゾーンの設定をやってくれるのは本当に便利。

Control Towerを利用するときは、事前に招待される側でIAMロールを作っておく、という点だけ意識しておけばOK。

次はSSOあたりか、新規でアカウントを自動作成することをやってみようかなw

0 件のコメント:

コメントを投稿