IDとパスワードだけでログインできる。

ってことは、IDとパスワードが他人に知られたら

場合によっちゃ、グレードの高いインスタンスを大量に作られて

請求が大変なことになってしまう恐れも。

そうならないためにも

IDとパスワードを絶対に漏洩してはならない。

ちょっとの手間でさらにセキュリティレベルを強化できるので

最低限これらのことだけはやっておこう。

ちなみにやり方はAWSのベストプラクティスに準じてます。

クラウドはセキュリティーガーとか言っちゃてるバカはもう流石にいないと思うんだけど、

アカウントの管理は事業者責任ではなく利用者責任なので、

自分自身でしっかりと管理しよう。

サーバー等のセキュリティについては二の次でも構わないw

事前準備

セキュリティレベルを強化するのに、流行りの二段階認証を導入する。なので、スマホに認証用アプリをインストールしておこう。

え、認証アプリがわからない?

代表的なのは以下の2つ。

俺個人的には過去に記事を書いたけど、「Authy」派。

ルートアカウントの二段階認証化

ルートアカウントってのがAWSアカウントに登録したアカウント。サーバで言うrootやAdministratorに相当するので

まずは二段階認証を設定する。

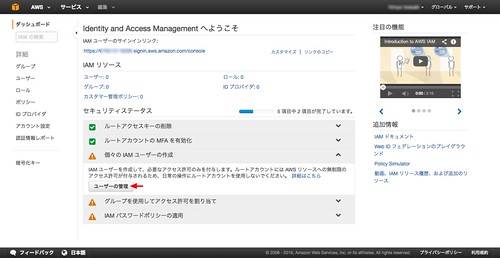

1.IAMページ(https://console.aws.amazon.com/iam/home)へアクセス。

2.「セキュリティステータス」→「ルートアカウントのMFAを有効化」→「MFAの管理」をクリック。

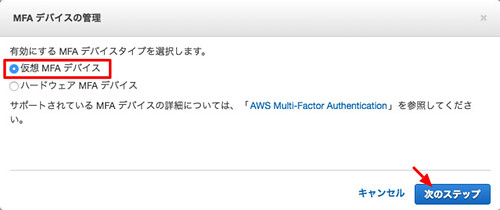

3.「仮想MFAデバイス」を選択して「次のステップ」をクリック。

4.注意書きを読んで、「次のステップ」をクリック。

5.認証アプリで表示されているQRコードを読み取る。

表示されたコードを連続で2つ入力して「仮想MFAの有効化」をクリック。

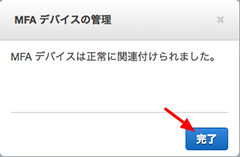

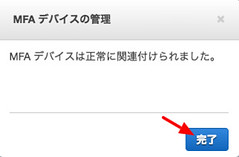

6.「完了」をクリック。

管理用IAMユーザ作成

次。ルートアカウント(AWSアカウント)は基本使わないように。

なので、IAMユーザを作成して必要最低限の権限のみを付与する。

1.「セキュリティステータス」→「個々のIAMユーザーの作成」→「ユーザーの管理」をクリックする。

2.「新規ユーザーの作成」をクリック。

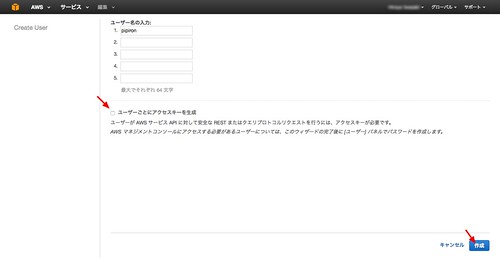

3.ユーザー名を入力して、「ユーザーごとにアクセスキーを生成」にはチェックを入れないで、「作成」をクリック。

4.作成したユーザーが一覧に表示されるので、ユーザーをクリック。

5.「認証情報」タブを選択して「パスワードの管理」をクリック。

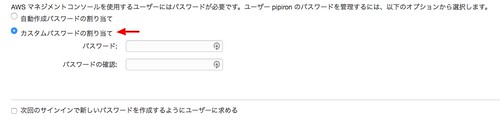

6.「カスタムパスワードの割り当て」をクリックしてパスワードを入力し、

(画面が切れちゃっているけど)「適用」をクリック。

7.「MFAデバイスの管理」をクリック。

8.先ほどと同じやり方で「仮想MFAデバイス」を選択して「次のステップ」をクリックする。

9.認証アプリでQRコードを読取り、認証コードを2連続で入力して「仮想MFAの有効化」をクリックする。

10.「完了」をクリック。

グループ作成、ユーザー割り当て

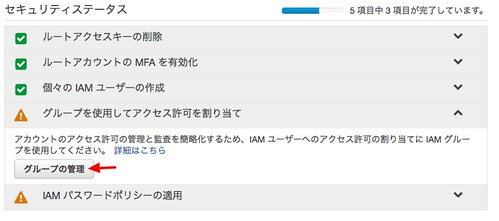

IAMユーザを作っただけでは権限が何もないので、何もできない。権限を設定したグループを作成してユーザーに割り当てる。

1.「セキュリティステータス」→「グループを使用してアクセス許可を割り当て」→「グループの管理」をクリック。

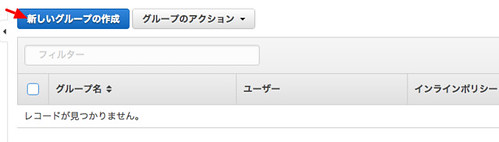

2.「新しいグループの作成」をクリック。

3.グループ名を入力して「次のステップ」をクリック。(ボタンが見切れてるw)

4.ポリシーから「AdministratorAccess」を選択して「次のステップ」をクリック。

※様々なポリシーがあるので、必要なポリシーを適宜選択してもおk。

5.確認画面が表示されるので「グループの作成」をクリック。

6.作成したグループをクリック。

7.まだグループにユーザーが属していないので、「グループにユーザーを追加」をクリック。

8.さっき作ったユーザを選択して「ユーザーの追加」をクリック。

IAMパスワードポリシー設定

要はパスワードの入力規則をどうするかの設定。より複雑なパスワードにしたければ設定しよう。

俺はめんどくさかったのでやってないwwwwwwwwwwwwwwww

請求情報設定

これで作成したIAMユーザーでAWSを自由に操作できる。が、AWSでいくら請求があるのかの画面はルートアカウントでしか見れない。

せっかくなのでIAMユーザーでも見れるようにしておこう。

1.アカウント設定画面を開く。

https://console.aws.amazon.com/billing/home#/account

2.画面下の方にスクロールしていき、「請求情報に対するIAMユーザーアクセス」の「編集」をクリック。

3.「IAMアクセスのアクティング化」にチェックを入れて「更新」をクリック。

ユーザー切替

ルートアカウントからの切替。1.IAMのページにアクセス。

https://console.aws.amazon.com/iam/home

2.「IAMユーザーのサインインリンク」のURLをコピペ。

3.ユーザ名、パスワードでログイン→二段階認証のコード入力。

以上!

簡単すぎるので画面は割愛w

ちなみにIAMユーザーでログインするときには以下の属性が必要となる。

・アカウントID

・ユーザー名

・パスワード

・二段階認証コード(設定時のみ)

このアカウントIDが自動で割り振られる数字なので、

任意の文字列に変更することが可能。

上記2.のサインインリンクの横にある「カスタマイズ」をクリックして

「アカウントエイリアス」(別名)を設定すればおk。

参考サイト

俺はほんとに最低限のことしかやってない。本当はもっと設定すべき項目があるので、

詳しいことは↓へ。

AWSアカウントを取得したら速攻でやっておくべき初期設定まとめ - Qiita

あとAWS公式のベストプラクティスも。

IAM のベストプラクティス - AWS Identity and Access Management

終わり

ベストプラクティスに書いてあることを全部やっておけば100%安心wというよりも、

AWSで登録するアカウントのメールアドレスやパスワードは

他所とは絶対に重複しないものにする

というのが一番安全ではなかろうか。

パスワード等の管理は↓の「1Password」を使うのがオススメ。

0 件のコメント:

コメントを投稿